10.12 公衆無線 LAN などの公共ネットワークの安全な使用

最近急増している公衆無線 LAN

などの公共ネットワークには、常に悪意のある第三者によるパケットの盗聴や改ざんの危険性があります。ここでは、これらの危険な公共ネットワークをより安全に利用する方法について解説します。

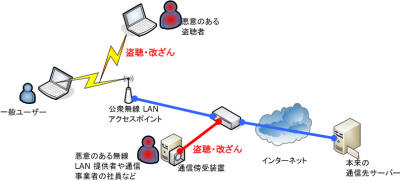

10.12.1 公共ネットワークサービスの危険性

公衆無線 LAN などの公共ネットワークは便利ですが、たとえば各ユーザーの WEP

キーが同一であるなどの理由により第三者が比較的容易に通信内容を盗聴することが可能である例が多く存在します。また、公衆無線 LAN

などの公共ネットワークを運営している者 (たとえば飲食店や鉄道会社など) の社員が無線 LAN

とインターネットとの間の通信パケットを盗聴している可能性もあります。

インターネットを使用した通信は本質的に危険なものですが、特にフリースポットなどと呼ばれるような無線 LAN

は大変危険な場所であり、これらの公衆無線 LAN 上で重要な通信 (メールの送受信など) を平文で行ってはいけません。

図10-12-1 公共ネットワークサービスの危険性 |

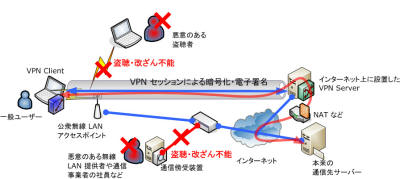

10.12.2 VPN を用いた公共ネットワークの安全な使用

VPN を用いるとこれらの公共ネットワークを安全に使用することができるようになります。たとえば、「10.10 個人としてのリモートアクセス用途の使用」 のような方法で自宅に

VPN Server を設置しておき、自宅に設置したコンピュータとの間のファイル転送はすべて VPN 内で Windows

ファイル共有によって行うことができます。もし VPN が無ければ、自宅のコンピュータとの間のファイル転送を危険な FTP

などのプロトコルを使用して行わなければならない可能性がありますが、VPN の内部であれば安全に通信を行うことができます。

また、インターネット上の Web サイトにアクセスするなどインターネットに対して通信を行う場合も、VPN

を適切に設定することによって、公共ネットワークのルータを経由して直接インターネットにアクセスするのではなく、一度自宅のルータを経由してインターネットにアクセスするようなことが可能です。

これにより、公共ネットワーク上に悪意のあるユーザーが存在しても、VPN

によってすべての通信を保護しておくことにより、それを盗聴しようとしたユーザーは意味不明な SSL

暗号化パケットを受信することができるだけで、VPN 内部で行われている通信内容を読み取ることができなくなり、セキュリティが大幅に向上します。

10.12.3 VPN Server の自宅または会社への設置

このような公共ネットワークサービスを安全に理由するために PacketiX VPN 2.0

を使用することは大変理にかなったことです。旧来の PPTP や L2TP/IPSec などの VPN プロトコルの多くは、プロキシサーバーや

NAT

およびファイアウォールなどが使用されている公共ネットワークサービスのプライベートネットワークからインターネットへの出口の部分でフィルタリングされたり正しくアドレス変換を通過することができなかったりするため、公共ネットワークサービスで旧来の

VPN プロトコルを確実に利用することはできませんでした。

しかし PacketiX VPN プロトコルは NAT やファイアウォールおよびプロキシサーバーを経由して透過的に VPN Server

に対してアクセスすることができるため、公共ネットワークサービスから自社や自宅の VPN Server に VPN 接続することも容易に行えます。

外出時に利用する駅や空港、ホテルなどの公共ネットワークサービスから VPN Server に接続して VPN

通信を行う場合、事前に自宅や会社などに VPN Server

を設置し、インターネット側からいつでもアクセスできる状態にしておく必要があります。これらの方法については、「10.3 コンピュータ間 VPN の構築」、「10.4 一般的なリモートアクセス VPN の構築」 および

「10.10 個人としてのリモートアクセス用途の使用」 などを参照してください。

10.12.4 VPN Server のローカルブリッジを経由したインターネットへのアクセス

自宅や会社の LAN (NAT の内側であり、DHCP サーバによって自動的にクライアントコンピュータに対して IP

アドレスが割り当てられるのが望ましい) と VPN Server の仮想 HUB をローカルブリッジ接続しておけば、外出先のラップトップ PC

などから公共ネットワークサービスを使用して VPN Server に VPN Client で VPN 接続すると、自動的にその VPN

Client の仮想 HUB には社内 (自宅内) の LAN のアドレスが割り当てられると同時に、デフォルトゲートウェイについても社内

(自宅内) のルータが使用されるようになります。

したがって、公共ネットワークサービスを使用している状態で会社 (自宅) の VPN Server に接続してから作業 (たとえば Web

の閲覧など) を行うと、インターネット上のホストとの間の通信は原則としてすべて VPN 内を流れることになります。この方法によって、社内

(自宅) サーバーへアクセスを行う場合だけではなく、インターネット上のサーバーに対してアクセスを行う際の通信も一度社内 (自宅)

を経由して流れることになります。もし公共ネットワークサービス上の悪意のある第三者が通信内容をすべてキャプチャしていた場合でも、記録されるのは

VPN Client と 1 台の VPN Server との間の暗号化された SSL 通信のみで、その VPN を経由してどのような Web

サイトにアクセスしたかといった情報は一切盗聴者にはわかりません。

基本的に会社や一般家庭などで採用されているインターネットへの接続方法は ADSL

や光ファイバー、専用線などのいずれかであり、これらの回線を用いてインターネットへアクセスする場合で通信先のホストとの間の通信内容が盗聴または改ざんされる可能性は、公共ネットワークサービスを使用してインターネットにアクセスした場合にその通信先のホストとの間の通信内容が盗聴または改ざんされる可能性と比較すると非常に低いため、社内

(自宅) との通信にかかわらずすべての TCP/IP 通信を VPN

を経由して行うことにより、より高いセキュリティを確保しつつ便利で高速な公共ネットワークサービスを活用することができます。

図10-12-2 VPN Server のローカルブリッジを経由したインターネットへのアクセス |

10.12.5 ソフトイーサ株式会社によるセキュアアクセスサービスについて

上記で解説したようなことを実現するには、自社または自宅で VPN Server を運用する必要があります。

本マニュアル執筆時点 (2005年12月)

ではまだ公開されていませんが、ソフトイーサ株式会社は将来的に上記のような危険な公共ネットワークサービスを使用してインターネット上のホストと通信を行う際に、すべての通信を

VPN 経由で「セキュアアクセスサーバー」と呼ばれるインターネット上に設置した巨大な VPN クラスタとそこに設置した巨大な NAT

を経由してインターネット上のホストと通信を行うことによって、信頼できない危険な公共ネットワークサービスから直接インターネット上のホストにアクセスするのではなく、セキュアアクセスサーバーを経由してインターネット上のホストにアクセスすることができるようなサービスを提供する予定です。さらに、セキュアアクセスサーバーに

VPN 接続した VPN Client 間では一切通信ができないような仕組みも導入します。セキュアアクセスサーバーは PacketiX VPN

Server 2.0 によって構築・運用されるため、一般的に配布されている VPN Client から VPN

接続することが可能で、ほとんどの公共ネットワークサービスから接続可能になる予定です。

このサービスの名称は「セキュアアクセスサービス」(仮称) であり、無償または極めて低価格で提供することができる予定です。

|