10.4 一般的なリモートアクセス VPN の構築

ここでは、一般的なリモートアクセス VPN の構築方法について解説します。

10.4.1 遠隔地から LAN へのリモートアクセス

企業における VPN の用途として最も多いのがリモートアクセス VPN です。リモートアクセス VPN

を使用すると、インターネットなどの非常に安価に利用できるネットワークを経由して、遠隔地のクライアントコンピュータが社内 LAN

に接続できます。また、旧来の L2TP/IPSec プロトコルや PPTP プロトコルなどと異なり、IP

ルーティングを使用することなく、直接接続先のレイヤ 2 セグメントに対して接続することができます。

社内の LAN に対して社外

(例えば、社員の自宅や出張先のホテルなど) から VPN 接続し、あたかも社内の LAN を構成するスイッチング HUB の LAN

ポートに非常に長い LAN ケーブルで直接接続したようにネットワーク通信を行うことができます。

10.4.2 ローカルブリッジ機能の使用

リモートアクセス VPN 形態のネットワークを構築する場合は、VPN Server に仮想 HUB を作成し、その仮想 HUB

とリモートアクセス先の既存の LAN との間をローカルブリッジ接続します。ローカルブリッジ機能に関する詳細は、「3.6 ローカルブリッジ」 をお読みください。

10.4.3 ユーザー認証方法の検討

リモートアクセス VPN 用の VPN

Server を設置する場合は、下記のような基準を目安としてユーザー認証方法を決定してください。

- すでに社内に UNIX サーバーや Windows のドメインコントローラ (Active Directory を含む)

が設置されており多数のユーザーアカウントが登録されていて、かつそれらのユーザーに対してリモートアクセス VPN

接続を許可したいような場合には、Radius 認証または Active Directory

認証を使用してユーザー認証を行います。詳しくは 「2.2.3 Radius 認証」 および 「2.2.4 NT ドメインおよび Active Directory 認証」 をお読みください。

- すでに社内で CA (証明局) が稼動しており、社員に対してファイルまたはスマートカードの形態で X.509

証明書および秘密鍵を配布しており、かつスマートカードの場合はそのスマートカードが PacketiX VPN 2.0

によってサポートされていることがわかっているような場合は、証明書認証を使用してユーザー認証を行います。詳しくは 「2.2.5 固有証明書認証」 および

「2.2.6 署名済み証明書認証」 をお読みください。

- 上記のような既存の認証基盤を持たない場合は、仮想 HUB

に対してアクセスすることができるユーザーのユーザー名とパスワードを個別に登録する方法も使用可能です。詳しくは 「2.2.2 パスワード認証」

をお読みください。なお、この場合でもセキュリティを向上させるために証明書認証を用いることが可能です。

10.4.4 ネットワーク構成

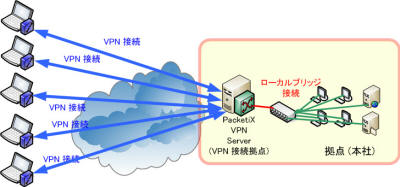

例として、下図のようなネットワーク構成について解説します。

図10-4-1 ネットワーク構成 |

上記のネットワーク例では、既存の社内 LAN にすでに IP ネットワークが構築されており、その社内 LAN に対してリモートから VPN

Client が VPN 接続することを想定しています。社内にはすでに DHCP

サーバーやルータなどのインターネットへアクセスするための基本的な設備が設置されています。このようなネットワークにリモートアクセス VPN

を導入する場合は、社内と社外 (インターネット側のグローバル IP アドレスから見える場所)

の両方に到達性のあるサーバーコンピュータを用意し、そこに VPN Server をインストールします。次に、VPN Server 内の仮想

HUB とリモートアクセスしたいネットワークとの間をローカルブリッジ機能によって接続します。

すると、インターネットを経由してその VPN Server の仮想 HUB に接続した仮想 LAN

カードは自動的にブリッジ先のネットワークにレイヤ 2 で接続した状態になります。

10.4.5 必要なライセンスの計算

このネットワーク構成について必要なライセンス数を計算してみます。まず、VPN Client からの接続を受け付ける VPN Server

の製品ライセンスは必ず必要になります。この場合はクラスタリング機能は不要であるため、Standard Edition

ライセンスで十分な機能を実現できます。

また、上記の例では VPN Server に対して同時に 5 台の VPN Client が接続することになりますので、クライアント接続ライセンスが 5

クライアント分必要になります。

VPN Server 内の仮想 HUB と既存の LAN との間をローカルブリッジ接続する必要もありますが、そのためのブリッジ接続は

VPN Server 内で行うものですので、「ブリッジ接続ライセンス」は不要です。

従って、必要になる製品ライセンスおよび接続ライセンスは下記のとおりです。なお、ライセンス制度に関する詳細は 「1.3 PacketiX VPN 2.0 の製品構成およびライセンス」 をお読みください。

- VPN Server 2.0 Standard Edition License x 1

- VPN Server 2.0 Client Connect License (5 Clients) x 1

10.4.6 拠点への VPN Server の設置

VPN Server を設置する際の注意的について説明します。

VPN Server をインストールするサーバーコンピュータは、リモートアクセス先の社内 LAN

にローカルブリッジ接続する必要があります。したがって、当然のことながらリモートアクセス先の LAN に対して物理的に近い場所にあり、直接 LAN

ケーブルなどを用いてリモートアクセス先レイヤ 2 セグメントに接続しなければなりません。

また、VPN Server に対してインターネット側から VPN 接続する必要があるため、その VPN Server はグローバル IP

アドレスを持っているか、またはプライベート IP アドレスを持っていても 「10.2.1 VPN Server の設置場所」 で解説されているように

NAT、ファイアウォール、またはリバースプロキシを経由してインターネット側からの TCP/IP

通信の到達性を持っている必要があります。これらのことについて不明な場合は、ネットワーク管理者に相談してください。

10.4.7 ローカルブリッジの設定

VPN Server を設置したら、仮想 HUB を作成し、その仮想 HUB とリモートアクセス先のレイヤ 2

セグメントをローカルブリッジ機能によって接続します。具体的な操作方法については、「3.6 ローカルブリッジ」 を参照してください。

ローカルブリッジ接続を行う際の注意点は下記のとおりです。

10.4.8 遠隔地からのリモートアクセス VPN 接続と通信のテスト

リモートアクセス用の VPN Server の構築と設定が完了したら、実際に遠隔地から VPN Client を用いてその VPN

Server の仮想 HUB に接続してみてください。リモート接続先の LAN に既存の DHCP サーバーがある場合は、VPN Client

の仮想 LAN カードにその DHCP サーバーによって自動的に IP アドレスが割り当てられるはずです。また、LAN が固定 IP

アドレスで運用されているような場合には、仮想 LAN カードに対しても固定の IP アドレスを割り当てる必要があります。

リモートアクセス VPN の接続をテストするには、VPN クライアントコンピュータから LAN 内のコンピュータに対して ping

によって通信チェックを行ってみてください。また、その逆方向の通信テストを行ってください。その後、LAN 内のサーバー

(ファイルサーバー、データベースサーバーなど) を VPN クライアントコンピュータから使用することができるかどうか確認してみてください。

|