4.4 VPN Server への接続方法

PacketiX VPN Client をインストールして仮想 LAN カードを作成したら、次に適切な接続設定を行うことによって目的の

PacketiX VPN Server の仮想 HUB

へ接続します。ここでは、新しい接続設定を作成する際に入力が必要となる項目について解説します。

また、「3.4.11 カスケード接続機能」 において説明した、VPN Server または VPN Bridge の仮想 HUB による別のコンピュータ上の

VPN Server または VPN Bridge

へのカスケード接続を行う際の設定項目の内容も、ほぼここで解説されている内容と同一です。カスケード接続の接続設定と VPN Client

の接続設定の編集画面はほぼ同一のものであり、それによって設定された結果の動作も同じです。カスケード接続を使用する場合も、ここで解説されている内容を参考にしてください。

4.4.1 適切な接続方法の選択

接続設定の作成

PacketiX VPN Client のインストール後の初期状態では、接続設定は 1 つも登録されていません。PacketiX VPN

Server へ接続して VPN 通信を行うためには、新しい接続設定を作成する必要があります。新しい接続設定を作成するには、VPN

クライアント接続マネージャの [接続] メニューから 接続設定の新規作成]

をクリックしてください。以後、接続設定の作成または項目の編集に関する説明はこの画面を開いていることを想定して行います。

図4-4-1 接続設定の作成・編集画面 |

PacketiX VPN Client をインストールしたコンピュータから目的の PacketiX VPN Server の仮想 HUB

に接続するためには、まずクライアントコンピュータからサーバーコンピュータまでの間のネットワークの環境に応じて、適切な接続方法を選択する必要があります。接続方法は

[経由するプロキシサーバーの設定] 内の選択肢から選択します。また、プロキシサーバーを経由する場合は [プロキシサーバーの接続設定]

ボタンをクリックしてパラメータを入力する必要があります。

選択することができる接続方法は下記の 3 種類です。

- 直接 TCP/IP 接続

- HTTP プロキシサーバー経由接続

- SOCKS プロキシサーバー経由接続

接続先 VPN Server の指定

どの接続方法を使用する場合でも、その接続設定において接続する先の VPN Server のホスト名、ポート番号および仮想 HUB

名は正しく入力する必要があります。ポート番号はデフォルトで 8888 が選択されていますが、接続先 VPN Server

でリスナーポートとして待機しているどの TCP/IP ポートを指定することもできます。特に、HTTP

プロキシサーバーを経由する場合やネットワーク上のファイアウォールの設定が厳しい場合は 443 (HTTPS 通信のためのポート)

の使用を検討してください。使用するポート番号に関する設定については、VPN Server の管理者にお問い合わせください。

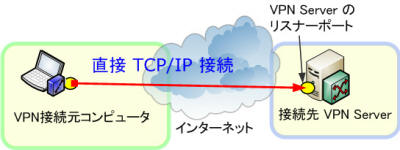

4.4.2 直接 TCP/IP 接続

「直接 TCP/IP 接続」は、VPN クライアントコンピュータと VPN サーバーコンピュータとの間の IP 通信を行う際に、直接 IP

ルーティングのみで接続することができる環境である場合に使用します。たとえば、VPN クライアントコンピュータと VPN

サーバーコンピュータの両方がインターネットのグローバル IP アドレスに直接接続されている場合や、通常の NAT

や透過型ファイアウォールが間に存在する場合などは、直接 TCP/IP 接続を選択してください。

図4-4-2 直接 TCP/IP 接続 |

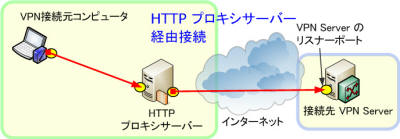

4.4.3 HTTP プロキシサーバー経由接続

直接 TCP/IP 接続を使用することができない場合でも、HTTP プロキシサーバーを経由することによって VPN Server

に対して接続することができます。

図4-4-3 HTTP プロキシサーバー経由接続 |

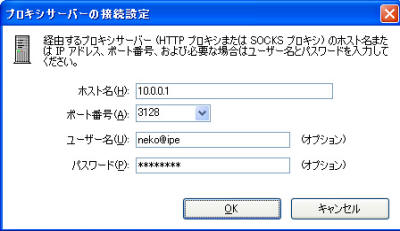

HTTP プロキシサーバーを経由することによって VPN Server に対して接続する場合は [HTTP プロキシサーバー経由接続]

を選択してから [プロキシサーバーの接続設定] ボタンをクリックし、必要項目を入力します。[プロキシサーバーの接続設定]

ダイアログで入力する項目について不明な点がある場合は、HTTP サーバーの管理者にお問い合わせください。

図4-4-4 プロキシサーバー経由のための設定項目画面 |

| CONNECT

メソッドに対応している標準的なプロキシサーバーを経由することができます。なお、プロキシサーバーによっては CONNECT

メソッドによる接続をポート番号 443 に対してのみ許可しているような場合があります。このような場合は、接続先 PacketiX

VPN Server のリスナーポートして事前に 443 番ポートを有効にしておき、そのポートに対して接続を試行してください

(デフォルトでは VPN Server は 443 番ポートを有効にしていますが、VPN Server

とは別のソフトウェアによって 443 番ポートが奪われてしまっている場合もありますのでご注意ください。詳しくは接続先 VPN

Server の管理者にお問い合わせください)。 |

4.4.4 SOCKS プロキシサーバー経由接続

直接 TCP/IP 接続を使用することができない場合でも、SOCKS プロキシサーバーを経由することによって VPN Server

に対して接続することができます。

図4-4-5 SOCKS プロキシサーバー経由接続 |

SOCKS プロキシサーバーを経由することによって VPN Server に対して接続する場合は [SOCKS プロキシサーバー経由接続]

を選択してから [プロキシサーバーの接続設定] ボタンをクリックし、必要項目を入力します。[プロキシサーバーの接続設定]

ダイアログで入力する項目について不明な点がある場合は、SOCKS サーバーの管理者にお問い合わせください。

| 本マニュアル執筆時の PacketiX VPN Client は

SOCKS プロトコルバージョン 4 に対応しており、バージョン 5 には対応していません。 |

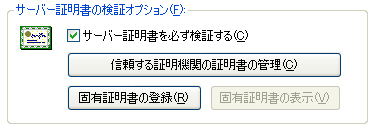

4.4.5 サーバー証明書の検証

サーバー証明書の検証の有効化

「2.3 サーバー認証」 で解説されているように、VPN 接続元コンピュータは VPN 接続先の VPN Server

のサーバー証明書の正当性を検証することにより、接続先 VPN Server

が正しいコンピュータであり、間に中間攻撃者などが存在しないことが数学的計算によって保証されます。サーバー証明書の検証処理が必要となるような高セキュリティ用途においては、サーバー証明書を検証するオプションを使用してください。

[サーバー証明書を必ず検証する] チェックボックスを有効にすると、その接続設定を用いて VPN 接続を行う際にサーバーの SSL

証明書を検証するようになります。このチェックボックスはデフォルトで無効ですので、必要な場合に有効にしてください。

[信頼する証明機関の証明書の管理] ボタンをクリックすると、VPN Client (カスケード接続にあたってはその仮想 HUB)

が管理する、信頼する証明機関の証明書一覧ウインドウが表示され、ここで信頼する証明書を追加、削除または確認することができます。VPN 接続時に

[サーバー証明書を必ず検証する] が有効になっている場合、VPN Client (または仮想 HUB) は接続先の VPN Server

が提示した証明書が信頼する証明書一覧によって署名されているかどうかをチェックし、署名されている場合のみ接続を続行します。

図4-4-6 サーバー証明書検証オプション設定画面 |

[固有証明書の登録] ボタンをクリックすると、その接続設定で接続する VPN Server

のサーバー固有証明書を事前に関連付けておくことができます。これにより、接続先 VPN Server

のサーバー証明書をすでに持っている場合はその証明書を登録しておくことによってサーバー認証を行うことができます。接続先 VPN Server

の規模が小さい場合は、この方法でサーバー認証を行うことができます。

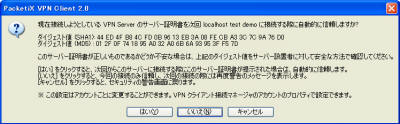

証明書検証が有効な状態で接続した際に接続先 VPN Server が信頼できないサーバー証明書を提示した場合に表示される画面について

(VPN Client の場合のみ)

[サーバー証明書を必ず検証する] チェックボックスが有効になっている場合に VPN Server に接続した場合で、接続先 VPN

Server が提示した証明書が信頼できないと判定された場合は、[セキュリティの警告] 画面が表示されます。この画面では、VPN Server

が提示した証明書の詳細情報を表示することができます。この表示内容を見て、接続先 VPN Server

が信頼できるかどうかを判断してください。たとえば、ダイジェスト値などを見て、電話などの比較的安全な手段で VPN Server

の管理者にそのダイジェスト値が正しいかどうかをチェックしてもらうなどの方法で、ある程度の安全性を確保することができます。ここで

[接続をキャンセル] ボタンをクリックすると、VPN Server への接続処理はキャンセルされます。

図4-4-7 サーバー証明書が信頼できない場合の警告画面 |

[接続を続ける] ボタンをクリックすると、この証明書を信頼するかどうかをユーザーが選択するメッセージボックスが表示されます。ここで

[はい] をクリックすると、この証明書を接続設定における [固有証明書] として登録し、次回から VPN Server

が提示する証明書に変化が無い限り警告は表示されなくなります。[いいえ] をクリックすると登録されません。

図4-4-8 サーバー証明書を次回から信頼するかどうか選択する画面 |

もし、接続設定に登録されている固有証明書と VPN Server

が提示した証明書が異なる場合は、下記のような画面が表示されすぐに接続を切断することが推奨されます。

図4-4-9 サーバー証明書が前回接続時と異なる場合の警告画面 |

| ここで説明したような各種警告画面は、PacketiX VPN Client

でのみ表示されます。PacketiX VPN Server および PacketiX VPN Bridge

でカスケード接続を行う場合はこれらの警告画面は表示されず、自動的に接続エラーとなります。 |

4.4.6 使用する仮想 LAN カードの選択

VPN Client では接続設定に対して仮想 LAN カードを選択する必要があります。仮想 LAN カードは、「4.3 仮想 LAN カード」

の説明にしたがって事前に Windows に登録しておく必要があります。接続設定を作成する場合は、その接続設定で VPN Server

に接続する際に使用する仮想 LAN カードを [使用する仮想 LAN カード] の一覧から選択します。

4.4.7 ユーザー認証の設定

使用するユーザー認証の選択

接続設定ではユーザー認証に関する設定項目も入力する必要があります。[認証の種類] で使用するユーザー認証を下記の中から 1

つ選択してください。

- 匿名認証

- 標準パスワード認証

- Radius または NT ドメイン認証

- クライアント証明書認証

- スマートカード認証

(VPN Client の場合のみ。カスケード接続時には使用できません)

また、どのユーザー認証方法を使用する場合でも [ユーザー名]

は必ず入力する必要があります。その他の必要項目は、選択した認証方法によって異なります。

匿名認証を選択した場合の必要項目

「匿名認証」を使用する場合に入力しなければならない項目はユーザー名以外にありません。匿名認証については、「2.2.1 匿名認証」 をお読みください。

標準パスワード認証、Radius または NT ドメイン認証を選択した場合の必要項目

「標準パスワード認証」または「Radius または NT

ドメイン認証」を使用する場合は、ユーザー認証に使用するパスワードを入力してください。

| VPN Client では、ここで入力したパスワードは保存され、VPN

Client の接続情報としてディスクドライブに書き込まれます。パスワードを接続設定の一部として保存せずに、VPN Server

への接続時に毎回入力するようにすることもできます。この場合は、パスワードを入力せずに空欄のままにしておいてください。すると、VPN

Server に接続する際に毎回パスワードを入力するための画面が表示されます。 |

パスワード認証については、「2.2.2 パスワード認証」、「2.2.3 Radius 認証」 および 「2.2.4 NT ドメインおよび Active Directory 認証」 をお読みください。

クライアント証明書認証を選択した場合の必要項目

「クライアント証明書認証」を使用する場合は、クライアント証明書として VPN Server

に対して提示する証明書を指定する必要があります。証明書を指定するには、[クライアント証明書の指定] ボタンをクリックしてください。

証明書認証については、「2.2.5 固有証明書認証」 および 「2.2.6 署名済み証明書認証」 をお読みください。

なお、ここで指定したクライアント証明書および秘密鍵は VPN Client の設定情報としてディスクドライブに書き込まれます。VPN

Client の構成情報ファイルは通常は Administrators 権限を持つユーザーでしか読み出すことはできないので安全ですが、VPN

Client をインストールしたラップトップ PC

が盗難に遭った場合などはハードディスクの中身が解析されて秘密鍵データが盗み出される可能性があります。このような危険性をすべて排除したい場合は、「スマートカード認証」の使用を推奨します。

スマートカード認証を選択した場合の必要項目

「スマートカード認証」を使用する場合は、クライアント証明書として VPN Server

に対して提示する証明書が入ったスマートカードとスマートカード内のオブジェクト名を指定する必要があります。まず [使用スマートカード選択]

ボタンをクリックして使用するスマートカードを選択してから、[証明書と秘密鍵の指定]

をクリックして認証に使用する証明書オブジェクトと秘密鍵オブジェクトを選択してください。なお、スマートカードについては 「4.6 スマートカードの使用と管理」

をお読みください。

4.4.8 スマートカード認証の使用

VPN Client ではスマートカードによるユーザー認証をサポートしています。VPN Client が VPN Server に対して

VPN 接続を行う場合のユーザー認証としてスマートカード認証を使用する場合、VPN Server 側から見ると VPN Client

は通常の証明書認証モードで接続してきたように見えますが、VPN Client

はその証明書をハードディスクではなくスマートカードから読み出し、また秘密鍵はスマートカード内から取り出さずにスマートカード内の RSA

演算チップによって PKI 処理を行うことになりますので、クライアント証明書認証と比較して安全です。

スマートカードについて、詳しくは 「4.6 スマートカードの使用と管理」 をお読みください。

4.4.9 自動再接続機能

「2.1.3 通信効率および安定性」 の「VPN 接続に失敗したり VPN 通信中に接続が切断された場合の再接続設定

」で解説されている自動再接続に関する設定を行うことができます。自動再接続機能を使用する場合は、[VPN Server

との通信が切断された場合は再接続する] チェックボックスを有効にし、[再接続回数] と [再接続間隔]

を指定してください。[無限に再接続を試行する (常時接続)] チェックボックスを有効にすることにより、VPN Server

との接続がうまくいかない間は常に再接続を試行するように設定することもできます。

なお、スマートカード認証を使用する場合は自動再接続機能は使用できません。これは、再接続を行う際のユーザー認証で常に PIN

コードの入力が求められるためです。

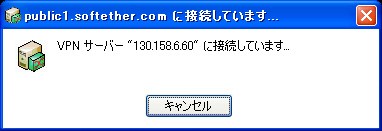

4.4.10 接続状況およびエラーの表示

[VPN Server への接続処理中に接続状況やエラー画面を表示しない] チェックボックスを有効にすると、VPN Server

への接続やエラー発生時の画面などが画面上に表示されなくなります。たとえば、下記のような画面は表示されず、バックグラウンドで自動的に接続処理が行われます。

図4-4-10 VPN Client による接続状況表示画面 |

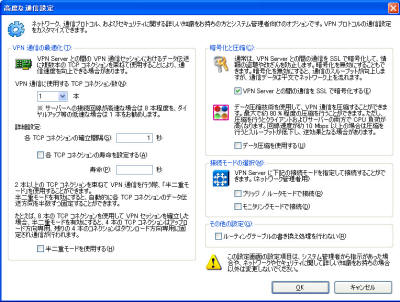

4.4.11 高度な通信設定

[高度な通信設定] ボタンをクリックすると、「2.1 VPN 通信プロトコル」

で解説されているような高度な通信設定オプションを変更することができます。この設定項目は、ネットワーク・通信プロトコル・およびセキュリティに関する詳しい知識をお持ちの方とシステム管理者向けのオプションです。一般のエンドユーザーがこの項目を設定する場合は、VPN

Server の管理者やネットワーク管理者から変更を指示された場合のみにしてください。

図4-4-11 [高度な通信設定] 画面 |

4.4.12 VPN セッションの通信に使用する TCP/IP コネクション数

[高度な通信設定] 項目のうち、[VPN セッションの通信に使用する TCP/IP コネクション数]

の値を調整することができます。これは、「2.1.3 通信効率および安定性」 の「VPN 通信に使用する TCP/IP のコネクションの本数

」で解説されている値を変更することになります。

4.4.13 TCP コネクションの確立間隔および寿命

[高度な通信設定] 項目のうち、[TCP コネクションの確立間隔] および [寿命] の値を調整することができます。これは、「2.1.3 通信効率および安定性」

の「各 TCP/IP コネクションの確立間隔」および「各 TCP/IP コネクションの寿命」で解説されている値を変更することになります。

4.4.14 半二重モードオプション

[高度な通信設定] 項目のうち、[半二重モードを使用する] オプションを有効化または無効化することができます。これは、「2.1.3 通信効率および安定性」 の「半二重モードの使用

」で解説されている機能を使用することになります。

4.4.15 SSL 暗号化オプション

[高度な通信設定] 項目のうち、[VPN Server との間の通信を SSL で暗号化する]

オプションを無効化することができます。これは、「2.1.3 通信効率および安定性」 の「暗号化オプションの無効化

」で解説されている機能を使用することになります。なお、localhost (自分自身) 上で動作している VPN Server

に対して接続する場合は SSL 暗号化は不要ですので、このチェックボックスは自動的に解除されます。

4.4.16 データ圧縮オプション

[高度な通信設定] 項目のうち、[データ圧縮を使用する] オプションを有効化または無効化することができます。これは、「2.1.3 通信効率および安定性」 の「データ圧縮の使用

」で解説されている機能を使用することになります。

4.4.17 接続モードの選択

[高度な通信設定] 項目のうち、[接続モードの選択] で下記の接続モードを有効にすることができます。

これらの接続モードを有効にすると、VPN Server

への接続セッションについてはその接続モードが有効になります。これらの特殊な接続モードについては、「1.6.8 クライアントモードセッション」、「1.6.9 ブリッジ / ルータモードセッション」 および

「1.6.10 モニタリングモードセッション」 をお読みください。

4.4.18 ルーティングテーブルの書き換え処理

[高度な通信設定] 項目で [ルーティングテーブルの書き換え処理を行わない] はデフォルトでチェックされていません。

VPN Client は VPN Server に対して接続する際に Windows

のルーティングテーブルを適切に書き換えることによって、特に VPN 接続後の仮想 LAN

カード側をデフォルトゲートウェイとするような場合に正しく VPN 通信が行われるように自動的にルーティングテーブルが調整します。

特別な理由がありルーティングテーブルの書き換え処理を行わないようにしたい場合は、このチェックボックスをチェックしてください。

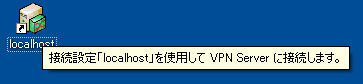

4.4.19 スタートアップ接続

VPN クライアント接続マネージャで接続設定を選択してから [接続] メニューの [スタートアップ接続に設定]

をクリックすると、その接続を「スタートアップ接続」にすることができます。スタートアップ接続に設定された接続設定は、Windows

が起動した際に自動的に接続処理を開始します。

たとえば、コンピュータが起動している間は常に特定の VPN Server

に接続した状態にしておきたい場合は、その接続設定をスタートアップ接続に設定し、また無限に再接続をするような設定にしておきます。これにより、たとえ

Windows にユーザーがログオンしていなくても、Windows 起動時に自動的にその接続設定を使用して VPN Server

に接続を試みます。

なお、VPN クライアント接続マネージャ上はスタートアップ接続として登録された接続設定のアイコンが下記のように変わります。

図4-4-12 スタートアップ接続時のアイコン |

4.4.20 接続設定のエクスポートとインポート

エクスポートとインポート

VPN Client

に登録されている接続設定は、エクスポートしてファイルとして保存することができます。また、一度エクスポートした接続設定を後からそのコンピュータまたは別のコンピュータで動作している

VPN Client に対してインポートすることにより、接続設定をコピーすることができます。

接続設定をエクスポートする場合は、その接続設定を選択してから [接続] メニューの [接続設定のエクスポート]

をクリックしてください。次に、接続設定を保存するファイル名を指定してください。

後から接続設定をインポートする場合は、その接続設定ファイルをエクスプローラやフォルダウインドウ上でダブルクリックだけで簡単にインポートすることができます。VPN

クライアント接続マネージャから直接インポート操作を行いたい場合は、[接続] メニューの [接続設定のインポート]

をクリックして、エクスポートされた接続設定ファイル名を指定してくたざい。

エクスポート機能およびインポート機能の利用方法

VPN Server または仮想 HUB

の管理者は、この機能を使用してユーザーに対して接続設定ファイルを配布することにより、ユーザーはその接続設定ファイルをダブルクリックするだけで簡単にコンピュータで動作している

VPN Client にその接続設定データを追加することができます。また、追加された接続設定をさらに編集することもできます。

エクスポートされる接続設定ファイルの内容

外部ファイルとしてエクスポートされる接続設定ファイルは、拡張子が .vpn

という特殊なテキストファイルです。この接続設定ファイルの内容は、下記のようになっています。

# VPN Client 接続設定ファイル

#

# このファイルは VPN クライアント接続マネージャによってエクスポートされたものです。

# このファイルの内容はテキストエディタで編集することができます。

#

# このファイルをクライアント接続マネージャにインポートすると、すぐに使用する

# ことができます。

declare root

{

bool CheckServerCert false

bool StartupAccount false

declare ClientAuth

{

uint AuthType 0

string Username testuser

}

declare ClientOption

{

string AccountName テスト接続

uint AdditionalConnectionInterval 1

uint ConnectionDisconnectSpan 0

string DeviceName TEST

bool HalfConnection false

bool HideStatusWindow false

string Hostname testserver.softether.com

string HubName TEST

uint MaxConnection 1

bool NoRoutingTracking false

uint NumRetry 4294967295

uint Port 8888

uint PortUDP 0

string ProxyName $

byte ProxyPassword $

uint ProxyPort 0

uint ProxyType 0

string ProxyUsername $

bool RequireBridgeRoutingMode false

bool RequireMonitorMode false

uint RetryInterval 15

bool UseCompress false

bool UseEncrypt true

}

}

|

上記の例のように、接続設定ファイルの内容はすべてテキストで書かれています。もしひらがな・漢字などの多バイト文字がある場合は、UTF-8

でエンコードされます。このテキストファイルの内容は通常は編集する必要はありませんが、手動で編集したり、上記のような接続設定ファイルを自動で作成するプログラムを書いたりすることもできます。

4.4.21 接続設定へのショートカットの作成

VPN Client

に対して登録されている接続設定に対するショートカットファイルを作成することができます。ここでいうショートカットとは、Windows

においてファイルやフォルダなどに対して作成することができるショートカットファイルという意味です。

接続設定に対するショートカットファイルを作成するには、接続設定を選択してから [接続] メニューの [接続ショートカットの作成]

をクリックしてから、作成するショートカットファイルのファイル名を指定してください。ショートカットファイルが作成されれば、そのショートカットファイルは

Windows

で通常のファイルを設定することができる場所であればどこにでも設置できます。たとえばデスクトップやクイック起動ツールバーなどに設置することも簡単です。

図4-4-13 接続設定へのショートカットファイル |

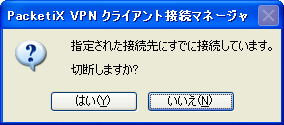

接続設定がオフライン状態のとき、その接続設定へのショートカットファイルをダブルクリックして起動すると自動的に VPN

接続が開始されます。また、VPN 接続中または VPN

接続が完了している接続設定へのショートカットファイルをダブルクリックして起動するとその接続設定を切断するかどうかを問うメッセージボックスが表示され、接続設定を切断することができます。

図4-4-14 すでに接続されている接続設定へのショートカット起動時に表示される画面 |

4.4.22 VPN Server および VPN Bridge のカスケード接続設定

「3.4.11 カスケード接続機能」 で解説した VPN Server および VPN Bridge の仮想 HUB を別の仮想 HUB

にカスケード接続するためのカスケード接続設定の編集の際も、VPN

クライアント接続マネージャで接続設定を作成または編集するためのユーザーインターフェイスを用いて接続設定項目の編集を行います。

なお、カスケード接続設定の場合は下記の項目を入力する必要はありません。

- 使用する LAN カードの選択項目

- 再接続間隔および再接続回数

(常に 10 秒間隔で無限回数の再接続を試行します)

- 接続モードの設定

(常に「ブリッジ / ルータモード」として接続します)

- ルーティングテーブルの書き換え処理に関する項目

(カスケード接続ではルーティングテーブルの書き換え処理は必要ありません)

|